LetsEncrypt aktualisieren

Ihr habt bestimmt eine Mail bekommen, dass der LetsEncrypt Client aktualisiert werden muss, wenn ihr LetsEncrypt mit eurer eigenen Domain nutzt. Dann weil noch ein alter Client genutzt wird, der TLS-SNI-01 verwendet. Dies möchte LetsEncrypt aufgrund von Sicherheitsvorkehrungen abschalten.

Weitere Infos hier auf Englisch: https://community.letsencrypt.org/t/action-required-lets-encrypt-certificate-renewals/83163

Den Client auf der Box zu aktualisieren geht recht einfach, da nur die Versionsnummer im Script angepasst werden muss. Zumindest um auf die Schnelle auf der sicheren Seite zu sein. Nach einem Neustart muss diese Änderung wieder vorgenommen werden!

Wichtig: Neben Port 443 muss auch Port 80 auf die Protonetbox weitergeleitet werden.

Dies ist in den neueren Versionen von LetsEncrypt notwendig und ist eine Vorgabe von LetsEncrypt!

Wir loggen uns also per SSH auf unsere Protonetbox und öffnen mit dem Editor unserer Wahl die Datei „/usr/local/bin/letsencrypt“

Das rot markierte ist der originale Eintrag. Diesen ändern wir so, dass es wie beim grün markierten aussieht. Oder kommentieren den roten Eintrag aus und fügen den grünen Eintrag hinzu. Jeder, wie er möchte. Zusätzlich noch den grünen Eintrag beachten, wo letsencrypt schließlich ausgeführt wird!

#!/bin/sh CUSTOM_DOMAIN=$(cat /etc/protonet/nodenames/custom | xargs) # xargs trims white space if [ ! "$CUSTOM_DOMAIN" ];then echo "--- Error. No custom domain set. Please create /etc/protonet/nodenames/custom, insert your domain and symlink /etc/protonet/nodename to it." exit 1; fi echo "--- Custom domain $CUSTOM_DOMAIN correctly set at /etc/protonet/nodenames/custom" # This only works with IPv4 at the moment RESOLVE_IP=$(dig +short $CUSTOM_DOMAIN A | tail -n 1) MY_IP=$(curl http://ident.me/) if [ $RESOLVE_IP = $MY_IP ]; then echo "--- Box is reachable from the outside via $CUSTOM_DOMAIN" else echo "--- Error. Box is not reachable via $CUSTOM_DOMAIN. Please set DNS records or wait till nameservers have received the update." exit 1; fi # using the Email of the first user with the role 'admin' EMAIL=$(cd /home/protonet/dashboard/current && RAILS_ENV=production bundle exec rails runner 'puts User.where(role: "admin").first.email' | tail -n 1) echo "--- Using $EMAIL for letsencrypt registration." echo "--- OK! Grabbing new SSL certificate via letsencrypt"; sudo mkdir -p /etc/protonet/letsencrypt sudo ln -s /etc/protonet/letsencrypt /etc/letsencrypt sudo rm -rf /tmp/letsencrypt git clone https://github.com/certbot/certbot.git /tmp/letsencrypt cd /tmp/letsencrypt # pinned to certbot version 0.6.0 # git checkout v0.6.0 # pinned to certbot version 0.31.0 git checkout v0.31.0 # we don't want apt-get to run, we have everything needed for letsencrypt v0.6 to run sed -i 's/apt-get update/echo/g' ./letsencrypt-auto sed -i 's/apt-get install/echo/g' ./letsencrypt-auto sudo sv stop /home/protonet/dashboard/shared/services/enabled/nginx sudo service haproxy stop ./letsencrypt-auto certonly --standalone -d $CUSTOM_DOMAIN --email $EMAIL --agree-tos --force-renew --no-self-upgrade rc=$? if [ $rc -eq 0 ]; then echo "--- Successfully generated certificate."; else echo "--- Error. Couldn't generate certificate via letsencrypt."; sudo sv start /home/protonet/dashboard/shared/services/enabled/nginx sudo service haproxy start exit $rc; fi if sudo test -e "/etc/letsencrypt/live/$CUSTOM_DOMAIN/fullchain.pem"; then echo "--- Certificate files exist."; else echo "--- Error. Can't find certificate files." sudo sv start /home/protonet/dashboard/shared/services/enabled/nginx sudo service haproxy start exit 1; fi sudo mv /etc/protonet/httpd_ssl.crt /etc/protonet/httpd_ssl.crt.old sudo mv /etc/protonet/httpd_ssl.key /etc/protonet/httpd_ssl.key.old sudo cp /etc/letsencrypt/live/$CUSTOM_DOMAIN/fullchain.pem /etc/protonet/httpd_ssl.crt sudo chown protonet:protonet /etc/protonet/httpd_ssl.crt sudo chmod 0755 /etc/protonet/httpd_ssl.crt sudo cp /etc/letsencrypt/live/$CUSTOM_DOMAIN/privkey.pem /etc/protonet/httpd_ssl.key sudo chown protonet:protonet /etc/protonet/httpd_ssl.key sudo chmod 0755 /etc/protonet/httpd_ssl.key sudo sv start /home/protonet/dashboard/shared/services/enabled/nginx sudo service haproxy start echo "--- Enabling cron job to renew certificate once in a while." touch /etc/protonet/letsencrypt_enabled

Nun kann man das Script einmal manuell starten

/usr/local/bin/letsencrypt

Bei einer Fehlermeldung

Sollte hier noch eine Fehlermeldung auftauchen, müssen evtl. noch Reste von TLS-SNI-01 entfernt werden, dies macht ihr mit folgendem Befehl

sudo sh -c "sed -i.bak -e 's/^\(pref_challs.*\)tls-sni-01\(.*\)/\1http-01\2/g' /etc/letsencrypt/renewal/*; rm -f /etc/letsencrypt/renewal/*.bak"

Um das ganze Reboot-Persistent zu bekommen, macht man Folgendes:

Wir wechseln in das Rootverzeichnis

cd /

Nun packen wir die Datei und legen sie in das local_patch Verzeichnis ab. Sollte das Verzeichnis noch nicht existieren, legen wir es an

sudo mkdir /protonet/firmware/local_patches

Existiert das Verzeichnis bereits, können wir direkt diesen Befehl ausführen:

sudo tar cvzf /protonet/firmware/local_patches/letsencrypt_latest.tar.gz usr/local/bin/letsencrypt

Nun wird bei jedem Neustart diese tar.gz Datei entpackt und die originale Datei überschrieben. Wenn man dieses wieder rückgängig machen möchte, muss man einfach die tar.gz Datei aus dem local_patches Ordner entfernen und die Box neustarten.

Den Originalpost findet ihr hier:

45 answers

Hi Markus,

danke Dir für die Anleitung. Per Coda war das in Sekunden erledigt und weggespeichert. 😉

Jetzt also Daumen drücken und hoffen, dass bei der nächsten Aktualisierung alles glatt läuft. Anschlussfragen:

– Das Zertifikat wurde gerade gestern noch einmal erneuert, nun gültig bis. 1. Juni. Ob die Versionsänderung geklappt hat oder nicht, werden wir also erst am 2. Juni wissen?

– Wenn bis dahin SOUL neu gestartet muss, sind die Änderungen in o. g. Datei erneut durchzuführen, richtig?

– Weißt Du, ob auch noch eine „richtige“ Lösung für alle geben wird?

Viele Grüße

Daniel

Hallo Daniel,

soweit ich weiß, soll das natürlich in einem späteren Update gefixt werden. Auf das kommende Update warten wir ja alle schon sehnsüchtig 🙂

Ich habe im Blogbeitrag, den ich am Ende des Artikels gesetzt habe, noch ein Update vorgenommen. Dort wird nun auch beschrieben, wie dieser Eintrag persistent gesetzt wird und natürlich auch, wie dieses dann wieder entfernt wird, falls das neue Update raus kommt.

Schöne Grüße,

Markus

Könnte man nicht das Script dann auch sofort einmal ausführen, um die aktuelle Version von letsencrypt auszuchecken und ein neues Zertifikat zu erzeugen? Denn das Problem ist ja schon, dass bis zur nächsten Ausführung des cron-jobs noch die alte Version drauf ist.

Der Blogeintrag ist aktueller 😉

Dort ist es bereits beschrieben.

Ich mag dieses System hier nicht, da es den Beitrag ziemlich verunglimpft hat. Ich hoffe, ich werde diesen Beitrag hier demnächst vernünftig editieren können, dann füge ich das auch hier hinzu.

Hat funktioniert, danke!

Moin Markus,

danke Dir! In dem neuen Blog-Zusatz scheint ein Fehler zu sein, Antwort:

tar: Removing leading `/‘ from member names

Da ich von der Konsole eigentlich keine Ahnung habe, weiß Qwant natürlich Rat: Müsste es statt „sudo tar cvzf ….“vielleicht „sudo tar cvPf…“ heißen? Danach ist ist die Datei letsencrypt_latest.tar.gz jedenfalls /local_patches. Allerdings verstehe ich die Infos zu absoluten Pfadnamen beim Entpacken etc. nicht. Und: Nach einem Neustart ist bei mit in der letsencrypt-Datei wieder die 0.6.0

Noch eine Frage zu Deinem Blog: Wann sollte/könnte der beschriebene Fehler „Performing the following challenges:…“ auftreten? Ich habe die Änderungen wie gesagt direkt per Coda gemacht, da ich keine Ahnung habe, wie ich mich in der Konsole bewege. Dabei gab’s keine Fehlermeldung, SOUL/Carla läuft noch und ist erreichbar…?

Danke für die Hilfe!

VG

Daniel

Das ist nur eine Warnung und tar entfernt den „/“ selbst.

Ist also nur ein kleiner Fehler, der nichts ausmachen dürfte, wenn man vorher in das Rootverzeichnis wechselt. Also vorher ein „cd /“

Da ich nicht genau weiß, wie SOUL die Datei entpackt, ist die Version aus dem Rootverzeichnis mit relativem Pfad richtiger.

Wenn du keine Fehlermeldung hattest, ist bei dir alles gut. Bei mir lief es ebenfalls so durch.

Jemand anderes hat mich auf den Fehler aufmerksam gemacht und ich habe diesen Fehler mit seiner Hilfe beheben können.

Wenn mein Zertifikat lt. Browser bis Juni gültig ist, muss ich dann diesen Patch ausführen oder reichts dann, auf das nächste Update zu warten (vorausgesetzt das kommt vor Juni 😉 )?

Wenn das Update bis dahin draußen ist, kann man schon abwarten.

Man kann sich ja einen Termin eine Woche vor Ablauf setzen und dann hat man immer noch genügend Zeit, zu reagieren.

Achtung: hier und im Blog ist ein kleiner aber feiner Fehler. Die Zeile muss wie folgt lauten:

sudo mkdir /protonet/firmware/local_patches

patches mit kleinem „p“, denn Linux ist case sensitive!

Ist geändert! 🙂 Danke

Moin!

So, das persistente Eintragen der Version 31 scheint geklappt zu haben: Nach Neustart ist weiter die Zeilen mit 31 drin.

Das Ausführen des Scripts endete anfangs aber (doch) mit dem angesprochenen Error. Dann fiel mir in der Fehlermeldung auf, das beim „Fetching“ (was immer das auch ist) eine http-URL der Carla aufgerufen werden soll, also Port 80 – der aber gesperrt war. Nach der Freigabe hat sich alles zurechtgeschnuggelt, SSL-Zertfikat mit Datum heute erneuert. – Vielen Dank für die Hilfe, @Markus!!

Kurz: Für das beschriebene Vorgehen MUSS Port 80 im Router auf die Box zeigen. Die bisherige LetsEncrypt-Aktualisierung ging also ohne Port 80.

Gretchenfrage wäre aber, ob der Port nun dauerhaft nach außen offen sein muss, oder ob das nur für die einmalige, initiale Freischaltung notwendig war. Wenn der Port 80 nun immer offen sein muss, erscheint das für mich als Laien suboptimal – oder was meinen die Experten? Kann das, zumal mit einem steinalten Ubuntu im Hintergrund, ein Sicherheitsrisiko sein? Die LetsEncrypt-Initiative wird sich aber ja irgendwas dabei gedacht haben…?

Viele Grüße

Daniel

Das kommt auf die jeweilige Version an, die vom certbot genutzt wird. Es war in früheren Versionen anscheinend mal möglich und in der v0.31.0 muss Port 80 offen sein. https://community.letsencrypt.org/t/required-ports-to-run-lets-encrypt/36101 Auch scheint v0.32.0, die seit ein paar Tagen draußen ist, unter SOUL nicht mehr zu funktionieren. Daher habe ich die Anleitung noch erweitert.Und die Webserver Konfiguration auf der Box ist so, dass immer automatisch auf 443, also SSL umgeleitet wird. Das ist das übliche vorgehen, damit die Box immer Erreichbar ist.Wenn ich nämlich noch niemals auf der Box war und Port 80 zeigt nicht auf die Box, dann erhalte ich, wenn ich die Seite ohne explizit „https“ zu schreiben, eine Meldung, dass die Seite nicht Erreichbar ist.Ist bei meiner Webseite und vielen Anderen übrigens auch genau so 😉

Danke Markus, habe ich eingebaut. Spiele aber doch mit dem Gedanken, wie ganz am Anfang mal auf ein eigenes, „manuelles“ Zertifikat zu nutzen. Siehe https://support.protonet.info/de/forum/eigenes-ssl-bei-eigener-domain-zertifikataufbau/?usp_success=2&post_id=19743

Der offene Port 80 am Router macht mich ein wenig nervös… 😉

Braucht dich nicht nervös zu machen, so lange er auf die Protonetbox zeigt.

Dahinter steht eine 302’er Weiterleitung.

Natürlich kannst du auch ein anderes Zertifikat nutzen. LetsEncrypt stellt ja nur eine kostenlose Alternative dar. Vor 2015 gab es diese Möglichkeit überhaupt nicht und jedes Zertifikat hat Geld gekostet.

Top. Der Hinweis mit Port 80 sollte in fett 😉 auch auf die Anleitung im MBits-Blog.

Besten Dank!

Hallo,

Ich versuche gerade mein letsEncrypt Client zu aktualisieren und scheiterte bereits an dem ersten Schritt.

Wie logge ich mich auf meiner Box via SSH ein?

Ich habe bereits hier in der Suche “ SSH einloggen“ eingeben und bekomme keinen Beitrag oder Anleitung wie man sich auf seiner Box via SSH einloggt.

Kann mir jemand den Link zur Anleitung geben?

Ich bedanke mich herzlichst.

Chau

Moin Chau,

siehe https://support.protonet.info/de/faq/cat-faq/videos/#video-ssh-zugriff-auf-protonet-server erster Punkt mit Video von der lieben Micha.

VG und viel Erfolg

Daniel

Vielen Dank Daniel, der Login über SSH hat dank Deinem Link funktioniert.

Hallo Markus Badberg,

Danke!, hat auf meiner Maya funktioniert, Zertifikat ist erneuert.

Frage: Ich habe eine zweite Maya, die ich von außen über einen anderen Port (4-stellig) erreiche. Zur Klarstellung: der vom Standard abweichende Port gilt nur ‚von außen‘; intern natürlich Standard-Port 443.

Auf dieser zweiten Maya ist das Zertifikat abgelaufen.

Will ich das Zertifikat erneuern – z.B. mit dem von Ihnen beschriebenen Patch – , muss ich die ‚erste‘ Maya‘ aus dem Netz nehmen und den Router vorübergehend so konfigurieren, dass die zweite Maya über den Standard-Port für https erreichbar ist.

Das geht natürlich, ist aber lästig. Gibt es eine Möglichkeit, die ganze Prozedur so zu gestalten, dass das Zertifikat bezogen bzw. erneuert werden kann, selbst wenn von außen die Maya nicht über den Standard-Port erreichbar ist?

Nach Ausführung des abgeänderten Skripts /usr/local/bin/letsencrypt erhalte ich folgendes:

„Failed authorization procedure. protonet.hopto.org (http-01): urn:ietf:params:acme:error:connection :: The server could not connect to the client to verify the domain :: Fetching http://protonet.hopto.org/.well-known/acme-challenge/XsVq_rCnJk6cNINVjNqwj5Zg-N5byVEZhgfssMwRxIc: Error getting validation data

IMPORTANT NOTES:

– The following errors were reported by the server:

Domain: protonet.hopto.org

Type: connection

Detail: Fetching

http://protonet.hopto.org/.well-known/acme-challenge/XsVq_rCnJk6cNINVjNqwj5Zg-N5byVEZhgfssMwRxIc:

Error getting validation data

.

.

.

— Error. Couldn’t generate certificate via letsencrypt.“

Was könnte dabei schieflaufen?

Danke an alle!

Winfrid

Hallo Winfried,

mach mal im deinem Router die Firewall für deine Maya komplett auf.

Dann letsencrypt starten.

Wenn das Script dann durchläuft, ist das Zertifikat erneuert.

Danach nicht vergessen die Firewall wieder einzuschalten.

Vg

Guten Morgen allesamt,

am 19.05.2019 habe ich erneut einen Expire-Hinweis von Let’s Encrypt erhalten, obwohl ich die neuste Version von Soul auf unserer Box installiert habe.

„Your certificate (or certificates) for the names listed below will expire in 19 days (on 08 Jun 19 04:47 +0000). Please make sure to renew your certificate before then, or visitors to your website will encounter errors.“

Ich war der Meinung, dass wir nun Ruhe haben sollten mit dem SSL-Zertifikat oder habe ich mich geirrt und ich muss mehr tun, als lediglich auf die neuste Soul upzudaten?

Zwar hatte ich den Protonet-Support sofort über andreas@protonet.com direkt angemailt, jedoch bis heute keine Rückmeldung erhalten, daher melde ich mich nun hier im Forum – In der Hoffnung eine Rückmeldung zu erhalten.

Gruß

Maikel

Hast du auch. Das Zertifikat wird vom Certbot erst erneuert, wenn es alt genug ist. Auch wenn der jede Woche läuft.

Das wird gemacht, weil es rate Limits gibt. Wenn das Cert zu häufig aktualisiert wird, wird man für 7 Tage gesperrt.

https://letsencrypt.org/docs/rate-limits/

Für Leute mit wenigen Zertifikaten eher uninteressant, aber gut für Leute mit vielen Zertifikaten.

Das ist übrigens eine Sache des Certbots und nicht von Protonet.

Hallo Markus,

vielen Dank für die flotte Rückmeldung.

Wenn ich Dich jetzt richtig verstanden habe, dann empfiehlst Du quasi den Expire-Hinweis von Let’s Encrypt, der von nun an also regelmäßig bei uns eingehen sollte, einfach zu ignorieren, liege ich da richtig?

Gruß

Maikel

Hallo Maikel,

nicht unbedingt. Es ist schon gut, ein Auge drauf zu haben.

Es kann immer mal etwas schief gehen. 😉

Aber wenn man pro Woche einmal kurz auf die Gültigkeit des Zertifikats schaut, ist das schon ganz okay. Und dann sieht man auch, dass im Regelfall das Zertifikat pünktlich erneuert wird.

Grüße

Markus

Moin Markus,

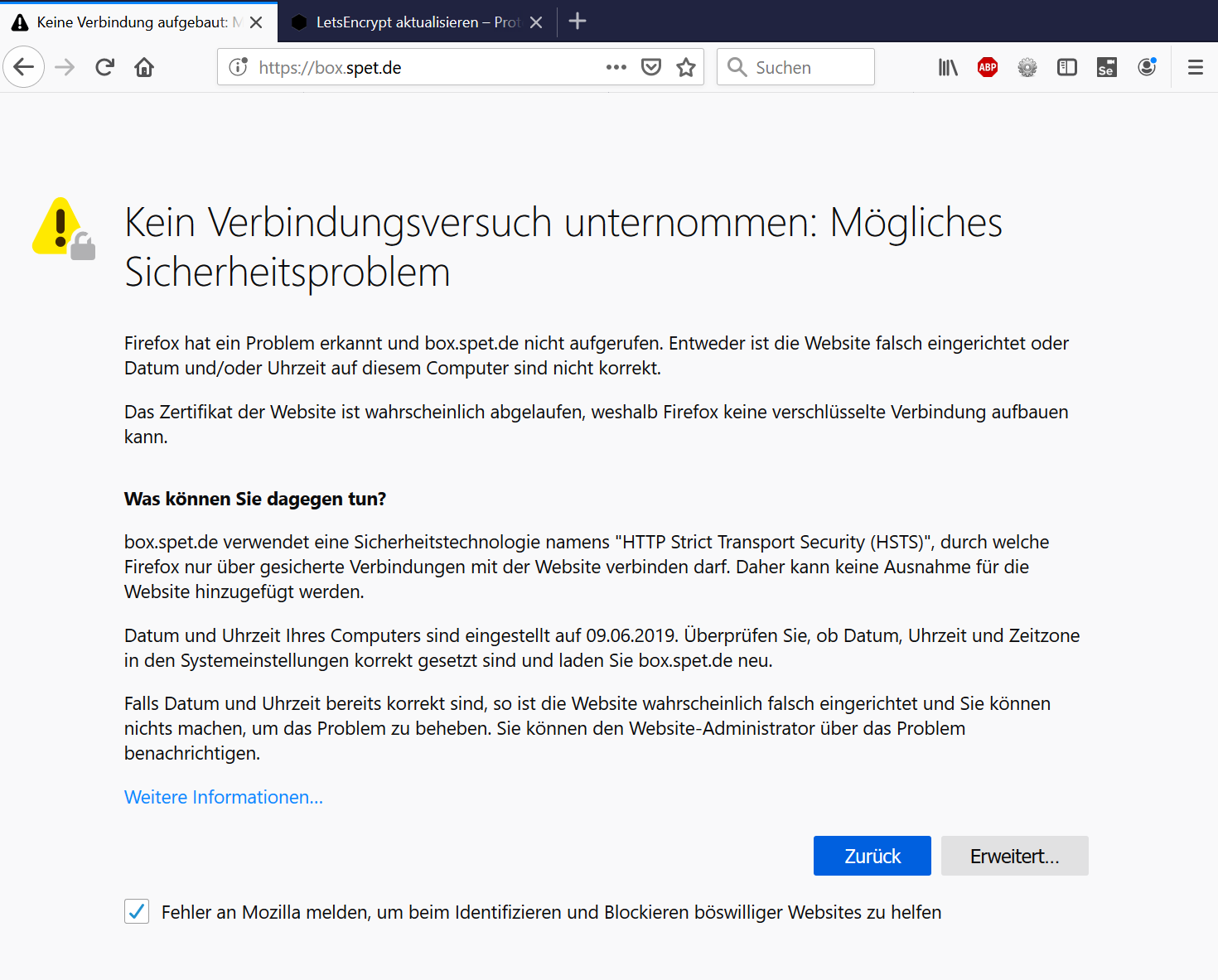

so schaut die Seite nun aus, wenn wir auf unsere Box zugreifen wollen.

Scheint mit der automatischen Aktualisierung des Zertifikats nicht geklappt zu haben.

Was nun? /-:

Gruß

Maikel

Zeigt Port 80 auch auf die Box?

Dies ist in den neueren Versionen von LetsEncrypt notwendig und ist eine Vorgabe von LetsEncrypt!

Hallo Markus,

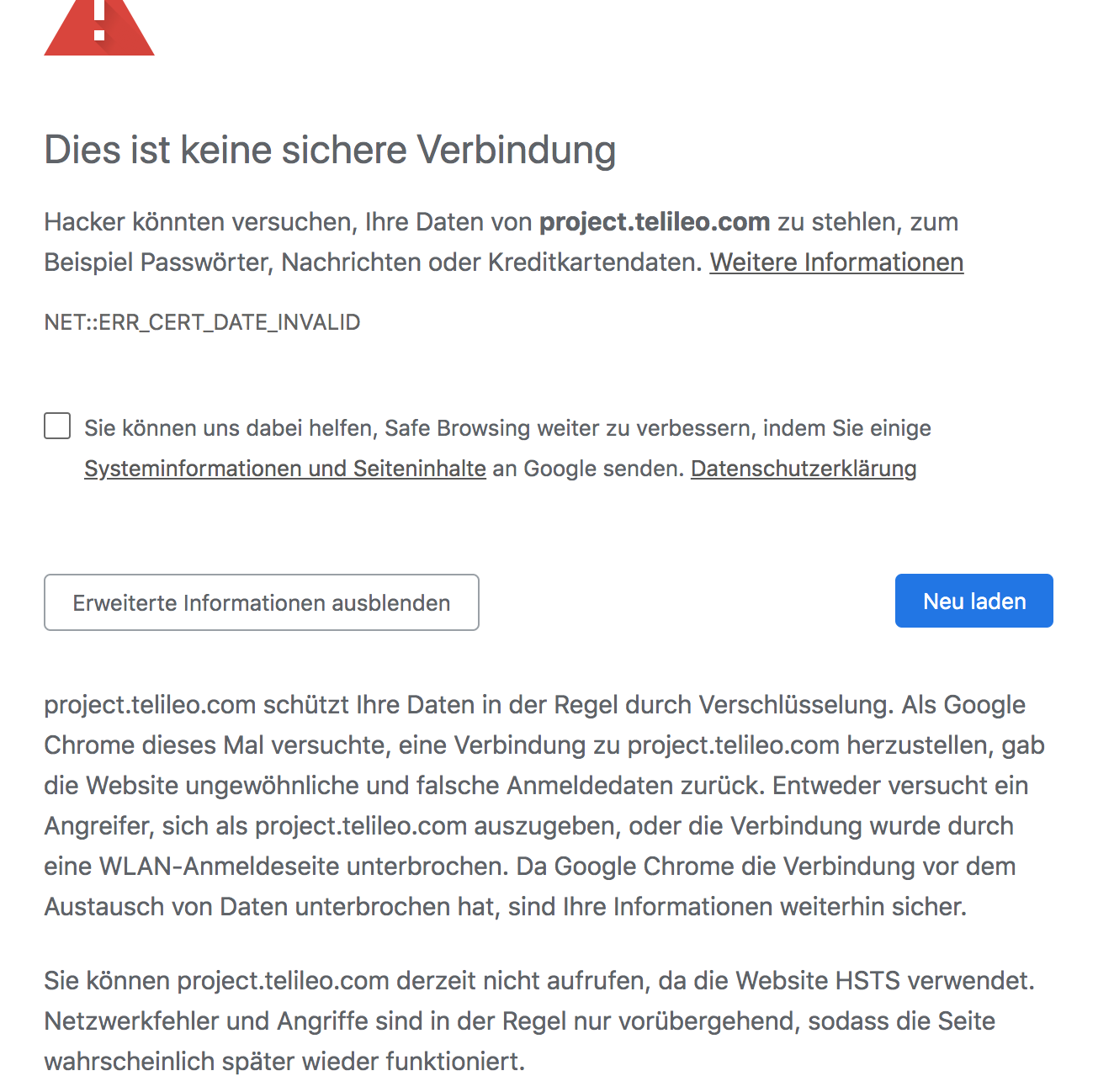

bei mir funktioniert die Box seit gestern auch nicht mehr.

So sieht es bei mir aus, wenn ich meine Box öffne.

Ich bitte um Hilfe

Vielen herzlichen Dank

Chau

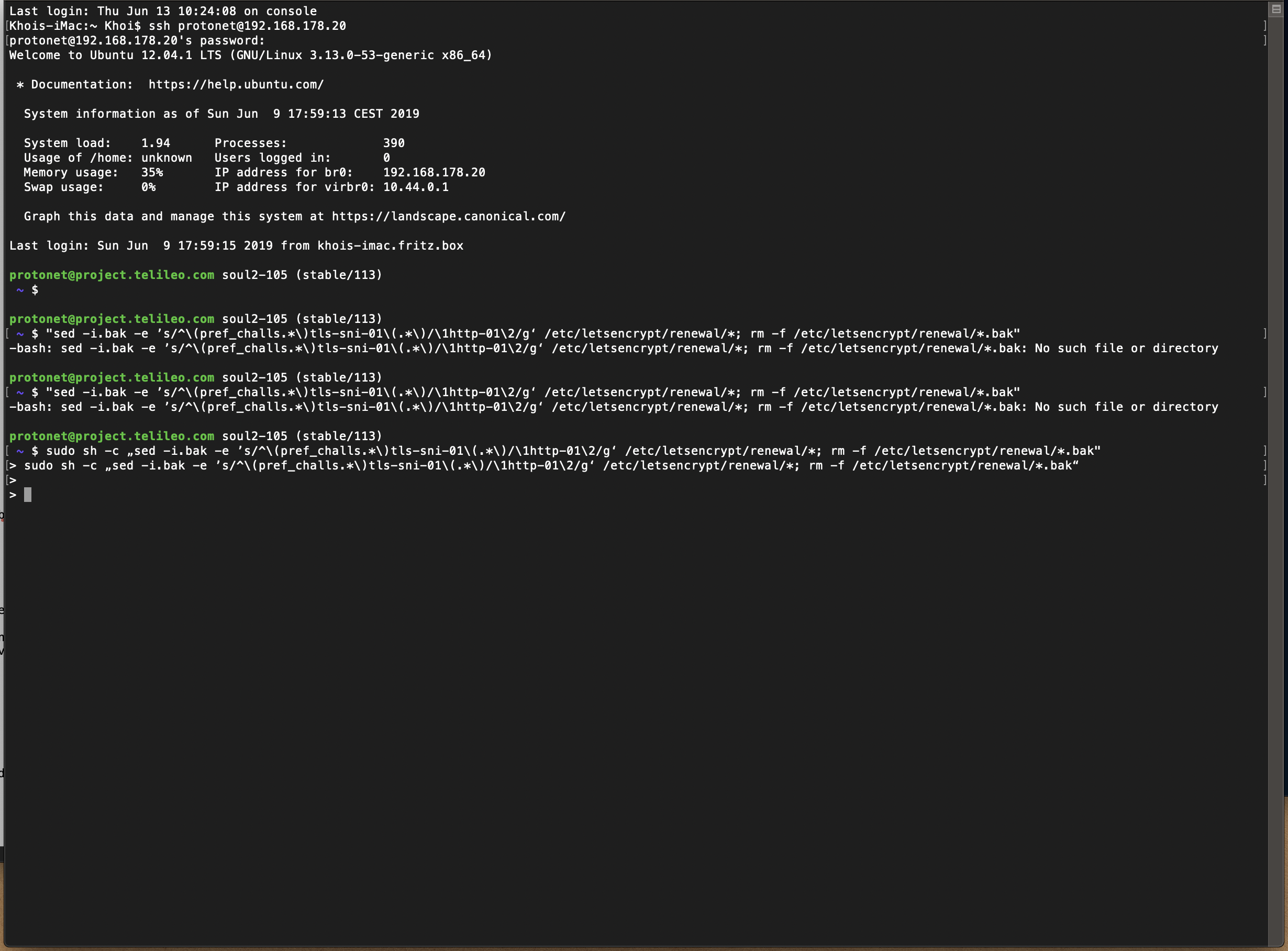

Hallo Markus,

ich komme mit der Anleitung zum erneuern von letsencrypt nicht weiter. Ich habe mich dank der Hilfe von Daniel und dem Video von Micha, mich über Terminal von Mac per SSH auf meiner Protonetbox einloggen können. Habe im Terminal nach der Eingabe des Wartungskennwort den Befehl „/usr/local/bin/letsencrypt“ eingeben und erhalte eine ganze Reihe von weiteren Informationen im Terminal. Am Ende steht dann immer:

Failed authorization procedure. project.telileo.com (http-01): urn:acme:error:connection :: The server could not connect to the client to verify the domain :: Fetching http://project.telileo.com/.well-known/acme-challenge/owm7GEVdKM9g6KldvVQJC2AB0dBQylg3_a3md_NEfuQ: Error getting validation data

Ich habe dann den Befehl eingeben:

sudo sh -c „sed -i.bak -e ’s/^\(pref_challs.*\)tls-sni-01\(.*\)/\1http-01\2/g‘ /etc/letsencrypt/renewal/*; rm -f /etc/letsencrypt/renewal/*.bak“

Erhalte jedoch keine weiteren Informationen. Ich habe dann nochmal „/usr/local/bin/letsencrypt“ eingegeben und bekomme wieder die gleiche Fehlermeldung.

Was mache ich falsch? Oder was müsste ich als nächsten Schritt machen?

Bis gestern gab es keine Probleme mit dem Zugriff auf meiner Box.

Vielen Dank für Deine Hilfe im Voraus

Chau

Zeigt Port 80 auch auf die Box?

Dies ist in den neueren Versionen von LetsEncrypt notwendig und ist eine Vorgabe von LetsEncrypt!

Hallo markus,

wo sehe ich, ob Port 80 auf der Box ist?

Vielen Dank für Deine Antwort am Pfingsmontag

Chau

Das wird in deinem Router eingetragen. Stichwort Portweiterleitung oder auch Portforwarding.

Da dies auf den Router ankommt, am bestden dein Modell und „Portweiterleitung“ suchen.

Ansonsten schau bitte mal hier: https://badberg.online/blog/howto-s-4/post/letsencrypt-auf-protonetboxen-aktualisieren-5?utm_campaign=Blog+Werbung&utm_source=Protonet+Forum&utm_medium=Direct

Ob du alles Grünmarkierte bei dir auch so ist. Auf der Seite sieht man das etwas übersichtlicher 🙂

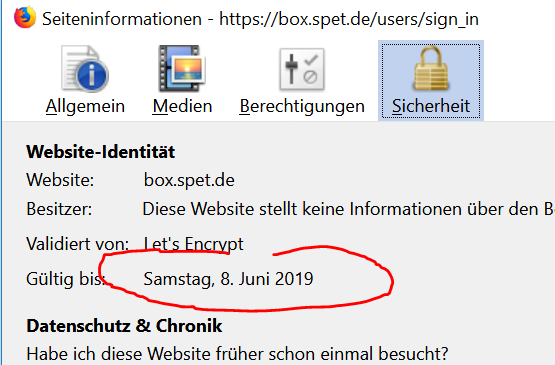

Moin Markus,

ich habe den Port 80 soeben auf die Box geleitet. Leider hat dies nicht zur Lösung des Problems beigetragen.

In den Seiteninformationen sehe ich allerdings, dass das Zertifikat nur bis zum 8. Juni gültig ist. Ich gehe davon aus, dass dies das Problem sein müsste oder irre ich mich?

Gruß

Maikel

Hallo Maikel,

wie hast Du den Port 80 auf die Box geleitet?

Ich hänge an dieser Stelle fest, da ich nicht weißt, wie ich den Port 80 auf die Box bekomme.

Vielen Dank für Deine Hilfe im Voraus.

Chau

Gerne einmal die Fehlermeldung komplett posten, beim Aufruf von /usr/local/bin/letsencrypt

Hallo Markus,

wenn ich Dich richtig verstanden habe, dann soll ich die Url https://box.spet.de/usr/local/bin/letsencrypt aufrufen? Dort kommt nur eine „Seite nicht gefunden“ Meldung.

Macht es ggfls. mehr Sinn, wenn Du Dich mal direkt auf unsere Box schaltest?

Allerdings ist das Zertifikat bei Chau ja auch seit dem 8. Juni abgelaufen, daher gehe ich mal davon aus, dass es kein Einzelproblem sein sollte.

@Chau: Einfach in Eurer Firefall, bzw. auf dem Router den Port 80 zur Box leiten, z.B.: https://avm.de/service/fritzbox/fritzbox-7560/wissensdatenbank/publication/show/893_Statische-Portfreigaben-einrichten/

Gruß

Maikel

Hallo Maikel,

vielen Dank für Deinen Rat. Ich werde gleichmal den Router überprüfen.

Gruss

Chau

@chau

Bei dir sind definitiv noch Reste von der alten Konfig drin.

sudo sh -c „sed -i.bak -e ’s/^\(pref_challs.*\)tls-sni-01\(.*\)/\1http-01\2/g‘ /etc/letsencrypt/renewal/*; rm -f /etc/letsencrypt/renewal/*.bak“

Bitte nochmal probieren.

@Maikel

Ich bin kein offizieller Protonet Support(Den Zusatz hier im Forum habe ich nur aufgrund der Rechte) ;-). Falls ein Soul+ Vertrag vorhanden ist, bitte direkt an den Support wenden.

Ansonsten kannst du mir eine Mail an markus@badberg.online schreiben.

Hallo Markus,

der Befehl für die Fehlerbehebung heisst:

1)

sudo sh -c „sed -i.bak -e ’s/^\(pref_challs.*\)tls-sni-01\(.*\)/\1http-01\2/g‘ /etc/letsencrypt/renewal/*; rm -f /etc/letsencrypt/renewal/*.bak“

oder nur

2)

„sed -i.bak -e ’s/^\(pref_challs.*\)tls-sni-01\(.*\)/\1http-01\2/g‘ /etc/letsencrypt/renewal/*; rm -f /etc/letsencrypt/renewal/*.bak“

und ich muss sudo sh -c weglassen?

Im terminal erscheint immer dieser Status:

protonet@project.telileo.com soul2-105 (stable/113)

~ $

Nach dem $ Zeichen dann 1 oder 2 eingeben?

Vielen Dank für Deine Antwort im Voraus

Chau

Ich fasse noch mal für die Nachwelt zusammen:

Dadurch, dass Port 80 nicht auf die Box geleitet wurde, konnte das SSL-Zertifikat nicht automatisch aktualisiert werden. Da ich nun Port 80 auf die Box leite, sollten zukünftige Aktualisierungen wieder laufen. Das aktuelle Zertifikat musste allerdings manuell aktualisiert werden.

Danke für den Support!

Gruß

Maikel

Hallo an alle,

ich bedanke mich für Eure Hilfe. Nach der Einstellen des Port 80 auf dem Router und der Fehlerbehebung der Box, konnte ich die Box wieder aktualisieren und habe nun Zugriff auf meiner Box.

Jedoch den roten Eintrag auf grünen Eintrag umändern, habe ich nicht verstanden und auch nicht ausführen können. Ich habe die Besorgnis, dass dadruch die automatische Aktualisierung des Letsenscript Zertifikats nicht eingestellt ist und ich immer wieder manuell das Script aktualisieren muss.

Wie kann ich unter Mac und Terminal rot in grün umwandeln?

VG

Chau

Hallo, ich bekomme am Schluss des letsencrypt script die Meldung

— Error. Couldn’t generate certificate via letsencrypt.

Alles andere vorher klappt mit runter laden usw..

Idee?

Hab das hier vergessen dran zu hängen : –no-self-upgrade

./letsencrypt-auto certonly –standalone -d $CUSTOM_DOMAIN –email $EMAIL –agree-tos –force-renew –no-self-upgrade

Categories

- Allgemein (72)

- Anschluss, Installation & Wartung (134)

- Arbeiten mit Dateien (128)

- Archiv (2)

- Bekannte Fehler & Probleme (11)

- Beta-Feedback (27)

- Customization (74)

- Eigene Webadresse einrichten (DynDNS, …) (6)

- Erfahrungsaustausch (78)

- Partnerforum (8)

- Portalfragen (24)

- Protonet Apps (72)

- Protonet SOUL (350)

- SMTP Server Einrichtung (6)

Recent answered questions

- sarah to protonet nach Stromausfall nur noch EXTREM langsam erreichbar

- CDernbach to Let’s encrypt: Zertifikatserneuerung wieder automatisch

- Sonja DLV to Sicherheitszertifikat

- cpeter to Let’s encrypt: Zertifikatserneuerung wieder automatisch

- frank.michael.kraft to Let’s encrypt: Zertifikatserneuerung wieder automatisch

- til.roquette to Protonet Zertifikat seit heute abgelaufen

- til.roquette to Protonet Zertifikat seit heute abgelaufen

- kreon2 to Protonet Zertifikat seit heute abgelaufen

- kreon2 to Protonet Zertifikat seit heute abgelaufen

- Haus Seeblick to Protonet Zertifikat seit heute abgelaufen